Înfășurarea și utilizarea împreună a uneltelor

Suntem la sfârșitul seriei SysInternals și este timpul să încheiem totul vorbind despre toate utilitățile pe care nu le-am acoperit prin primele nouă lecții. Există cu siguranță o mulțime de instrumente în acest kit.

ȘCOLAREA NAVIGAȚIEI- Care sunt instrumentele SysInternals și cum le folosiți?

- Înțelegerea Process Explorer

- Utilizând Process Explorer pentru depanarea și diagnosticarea

- Înțelegerea procesului de monitorizare

- Utilizarea monitorului de proces pentru a depana și a găsi hack-uri de registru

- Utilizarea autorunelor pentru a face față proceselor de pornire și a programelor malware

- Folosind BgInfo pentru a afișa informații despre sistem pe desktop

- Utilizarea PsTools pentru a controla alte PC-uri de la linia de comandă

- Analizați și gestionați fișierele, folderele și driverele

- Înfășurarea și utilizarea împreună a uneltelor

Am învățat cum să folosim Process Explorer pentru a depana procesele necruțătoare din sistem și Process Monitor pentru a vedea ce fac ei sub capotă. Am aflat despre Autoruns, unul dintre cele mai puternice instrumente pentru a trata infecțiile malware și PsTools pentru a controla alte PC-uri de la linia de comandă.

Astăzi vom acoperi restul utilităților din kit, care pot fi utilizate pentru tot felul de scopuri, de la vizualizarea conexiunilor la rețea până la vizualizarea permiselor efective asupra obiectelor sistemului de fișiere.

Dar, mai întâi, vom trece printr-un scenariu ipotetic de exemplu pentru a vedea cum puteți folosi un număr de instrumente împreună pentru a rezolva o problemă și a face unele cercetări despre ceea ce se întâmplă.

Care instrument ar trebui să utilizați?

Nu există întotdeauna doar un singur instrument pentru lucrare - este mult mai bine să le folosim împreună. Iată un exemplu de scenariu care vă oferă o idee despre modul în care puteți aborda ancheta, deși merită remarcat faptul că există mai multe modalități de a afla ce se întâmplă. Acesta este doar un exemplu rapid pentru a ilustra și, în nici un caz, nu este o listă exactă a pașilor de urmat.

Scenariu: Sistemul rulează malware malware suspectat

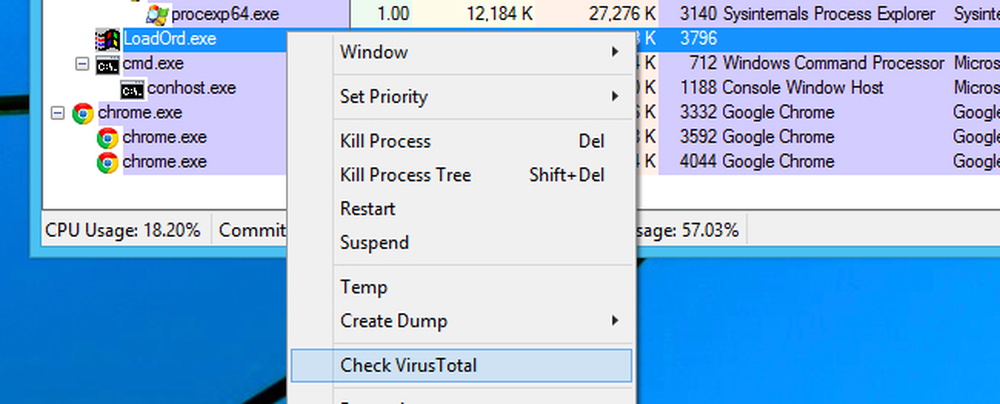

Primul lucru pe care ar trebui să-l faceți este să deschideți Process Explorer și să vedeți ce procese utilizează resurse în sistem. Odată ce ați identificat procesul, ar trebui să utilizați instrumentele integrate din Process Explorer pentru a verifica ce este procesul în realitate, asigurați-vă că este legitim și, opțional, să scana acest proces pentru viruși utilizând integrarea integrată VirusTotal.

Acest proces este de fapt un utilitar SysInternals, dar dacă nu a fost, am fi verificat-o.

Acest proces este de fapt un utilitar SysInternals, dar dacă nu a fost, am fi verificat-o. Notă: dacă într-adevăr credeți că ar putea exista programe malware, este deseori util să deconectați sau să dezactivați accesul la Internet pe acea mașină în timp ce depanați, deși este posibil să doriți să faceți mai întâi căutările VirusTotal. În caz contrar, malware-ul ar putea descărca mai multe programe malware sau poate transmite mai multe informații.

În cazul în care procesul este complet legitim, ucideți sau reporniți procesul necinstit și traversați-vă degetele că a fost un fluke. Dacă nu doriți ca acest proces să înceapă, puteți fie să îl dezinstalați, fie să utilizați Autoruns pentru a opri procesarea de la încărcare la pornire.

Dacă aceasta nu rezolvă problema, este posibil să fie timpul să scoateți Monitorul de proces și să analizați procesele pe care le-ați identificat deja și să aflați ce încearcă să acceseze. Acest lucru vă poate oferi indicii în ceea ce se întâmplă de fapt - poate că procesul încearcă să acceseze o cheie de registry sau un fișier care nu există sau nu are acces sau poate că încearcă doar să vă hămească toate fișierele și de a face o mulțime de lucruri sketchy cum ar fi accesarea de informații pe care probabil că nu ar trebui, sau de scanare a întregii dvs. de conducere pentru nici un motiv bun.

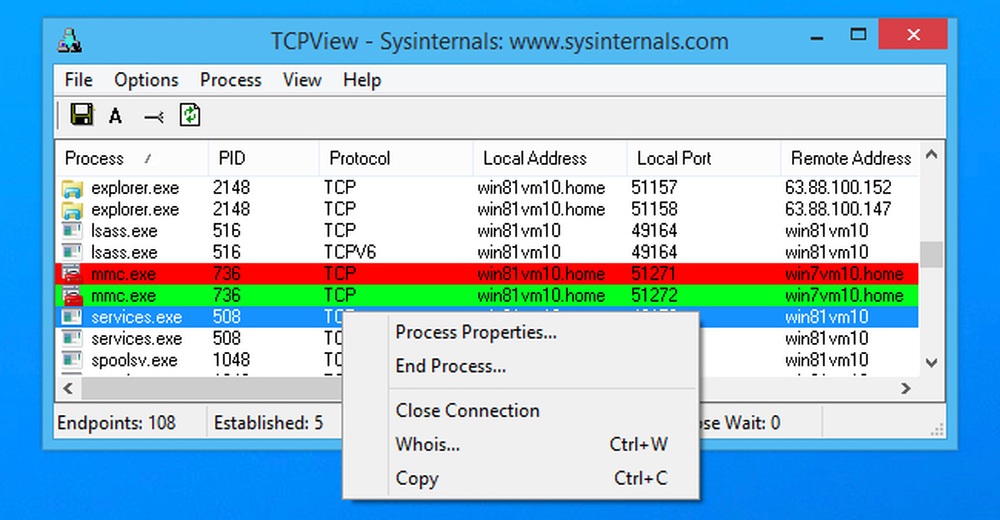

În plus, dacă bănuiți că aplicația se conectează la ceva care nu ar trebui să fie, ceea ce este foarte frecvent în cazul spyware-ului, ați scoate utilitarul TCPView pentru a verifica dacă este cazul.

În acest moment s-ar putea să fi determinat că procesul este malware sau la un program crapware. Oricum nu vrei. Puteți rula procesul de dezinstalare dacă sunt listate în lista de programe de dezinstalare a panoului de control, dar de multe ori nu sunt listate sau nu curăță corect. Aceasta este atunci când scoateți Autoruns și găsiți fiecare loc pe care aplicația l-a cuplat la pornire și le-a distorsionat de acolo și apoi distruge toate fișierele.

Executarea unei scanări complete a virusului sistemului dvs. este, de asemenea, utilă, dar vă permite să fiți cinstit ... cele mai multe programe crapare și spyware se instalează în ciuda instalării aplicațiilor anti-virus. În experiența noastră, cele mai multe anti-virus vor raporta fericit "toate clare", în timp ce PC-ul poate funcționa abia din cauza spyware și crapware.

TCPView

Acest utilitar este o modalitate foarte bună de a vedea ce aplicații de pe computer se conectează la serviciile pe care le oferă rețeaua. Puteți vedea majoritatea acestor informații pe linia de comandă utilizând netstat sau îngropat în interfața Process Explorer / Monitor, dar este mult mai ușor să deschideți TCPView deschis și să vedeți ce se conectează la ceea ce.

Culorile din listă sunt destul de simple și similare cu alte utilități - verde strălucitor înseamnă că conexiunea a apărut, roșu înseamnă că conexiunea se închide și galben înseamnă că conexiunea sa schimbat.

De asemenea, puteți să vă uitați la proprietățile procesului, să încheiați procesul, să închideți conexiunea sau să trageți un raport Whois. Este simplu, funcțional și foarte util.

Notă: Când încărcați prima dată TCPView, este posibil să vedeți o tona de conexiuni de la [System Process] la toate tipurile de adrese de internet, dar de obicei acest lucru nu este o problemă. Dacă toate conexiunile sunt în starea TIME_WAIT, aceasta înseamnă că conexiunea este închisă și nu există un proces la care să se atribuie conexiunea, astfel încât acestea ar trebui să fie asignate la PID 0 deoarece nu există nici un PID care să-l atribuiți.

Acest lucru se întâmplă de obicei atunci când încărcați TCPView după conectarea la o grămadă de lucruri, dar ar trebui să dispară după închiderea tuturor conexiunilor și să păstrați TCPView deschis.

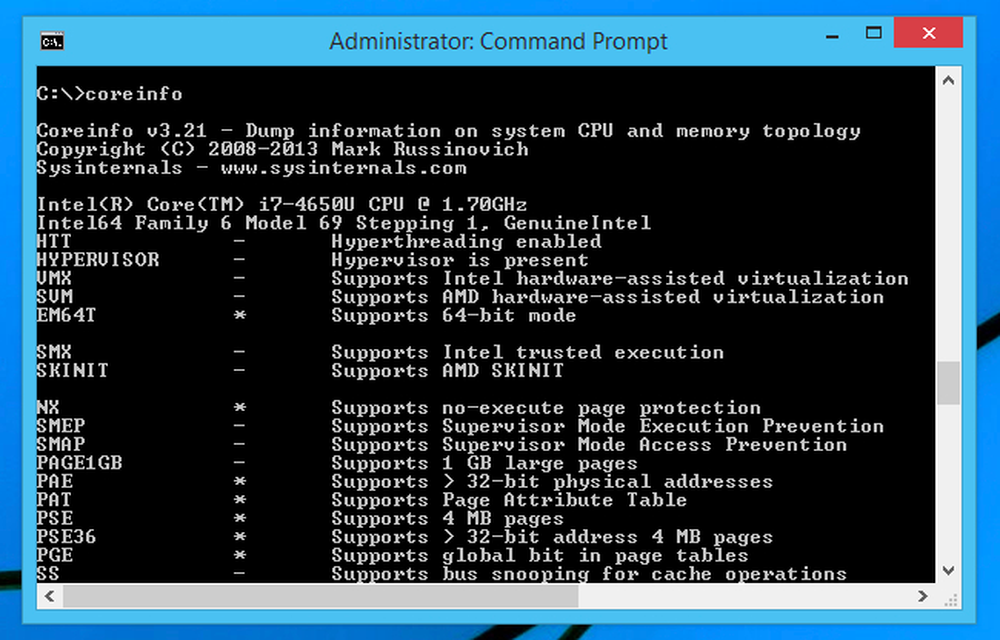

Coreinfo

Afișează informații despre CPU-ul sistemului și despre toate funcțiile. V-ați întrebat vreodată dacă CPU-ul dvs. este pe 64 de biți sau dacă suportă virtualizarea bazată pe hardware? Puteți vedea toate acestea și multe altele, mult mai mult cu utilitarul coreinfo. Acest lucru poate fi foarte util dacă doriți să vedeți dacă un computer mai vechi poate rula versiunea Windows pe 64 de biți sau nu.

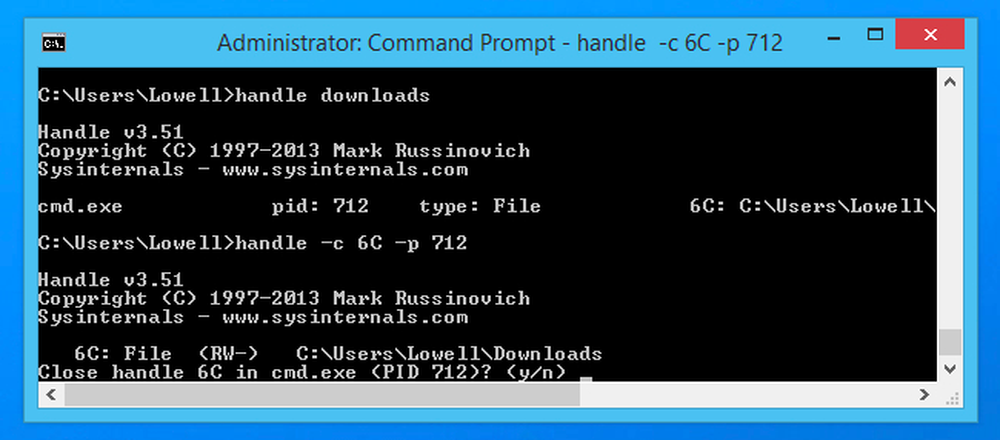

Mâner

Acest utilitar face același lucru ca Process Explorer - puteți căuta rapid pentru a afla care proces are un mâner deschis care blochează accesul la o resursă sau de la ștergerea unei resurse. Sintaxa este destul de simplă:

mâner

Dacă doriți să închideți mânerul, puteți utiliza codul mânerului hexazecimal (cu -c) din listă, combinat cu ID-ul procesului (comutatorul -p), pentru al închide.

mânerul -c -p

Este probabil mult mai ușor să utilizați Process Explorer pentru această sarcină.

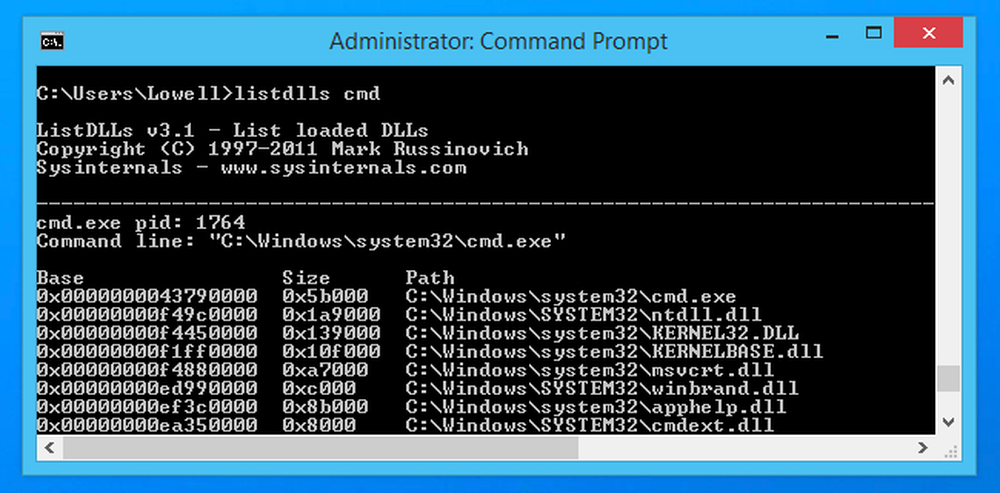

ListDlls

La fel ca Process Explorer, acest utilitar afișează DLL-urile care sunt încărcate ca parte a unui proces. Este mult mai ușor de utilizat Process Explorer, desigur.

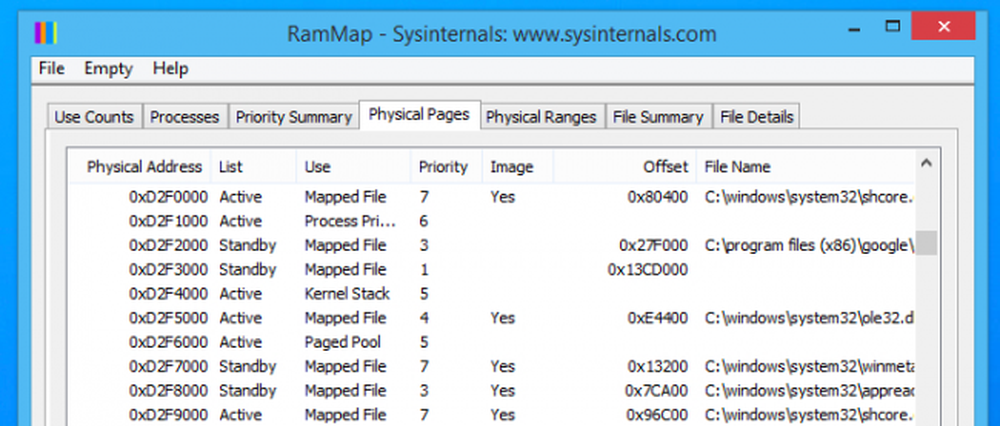

RamMap

Acest utilitar analizează utilizarea memoriei fizice, cu o mulțime de modalități diferite de vizualizare a memoriei, inclusiv prin pagini fizice, unde puteți vedea locația în RAM pe care fiecare executabil este încărcat în.

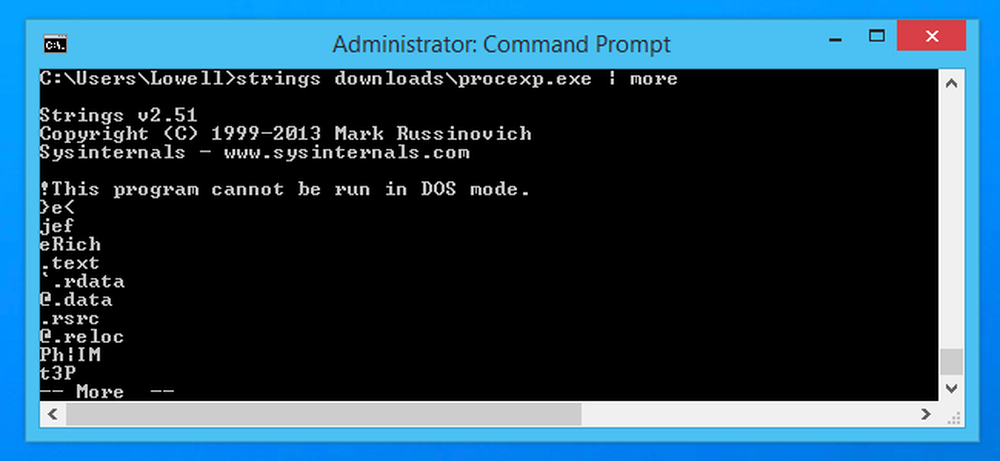

String-ul găsește un text care poate fi citit de om în aplicații și DLL-uri

Dacă vedeți o adresă URL ciudată ca un șir într-un anumit pachet software, este timpul să vă faceți griji. Cum ai vedea șirul ăsta ciudat? Folosind utilitarul șiruri de caractere din linia de comandă (sau folosind funcția din Process Explorer).

Pagina următoare: Configurarea funcțiilor de conectare automată și ShellRunAs