Zombie Crapware Cum funcționează Platforma Windows Binary Table

Puține persoane au observat la acea dată, dar Microsoft a adăugat o nouă caracteristică pentru Windows 8, care permite producătorilor să infecteze firmware-ul UEFI cu crapware. Windows va continua să instaleze și să resureze acest software nesolicitat chiar și după ce efectuați o instalare curată.

Această caracteristică continuă să fie prezentă în Windows 10, și este absolut mistificat de ce Microsoft ar da producătorilor de PC-uri atât de multă putere. Acesta evidențiază importanța cumpărării de calculatoare de la magazinul Microsoft - chiar dacă efectuați o instalare curată, nu puteți scăpa de toate dispozitivele bloatware preinstalate.

WPBT 101

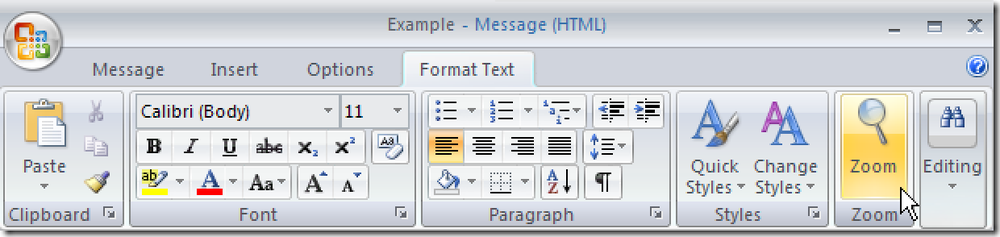

Începând cu Windows 8, un producător de PC-uri poate încorpora un program - un fișier .exe Windows, în esență - în firmware-ul UEFI al PC-ului. Acesta este stocat în secțiunea "Platforma binară a platformei Windows" (WPBT) a firmware-ului UEFI. De fiecare dată când rulează Windows, se uită la firmware-ul UEFI pentru acest program, îl copiază de la firmware la unitatea sistemului de operare și o execută. Windows-ul în sine nu oferă nicio modalitate de a opri acest lucru. Dacă firmware-ul producătorului UEFI o oferă, Windows va rula fără probleme.

Lenovo LSE și găurile sale de securitate

Este imposibil să scrii despre această caracteristică discutabilă fără să menționăm cazul care a adus-o în atenția publicului. Lenovo a livrat o varietate de PC-uri cu ceva numit "Lenovo Service Engine" (LSE) activat. Iată ce pretinde Lenovo este o listă completă a PC-urilor afectate.

Când programul este rulat automat de Windows 8, Lenovo Service Engine descarcă un program numit OneKey Optimizer și raportează o cantitate de date înapoi la Lenovo. Lenovo configurează servicii de sistem destinate să descarce și să actualizeze software-ul de pe Internet, făcând imposibilă eliminarea acestora - chiar se vor întoarce automat după o instalare curată a Windows.

Lenovo a mers chiar mai departe, extinderea acestei tehnici umbrite la Windows 7. Firmware-ul UEFI verifică fișierul C: \ Windows \ system32 \ autochk.exe și îl suprascrie cu versiunea proprie a Lenovo. Acest program rulează la boot pentru a verifica sistemul de fișiere pe Windows, iar acest truc îi permite Lenovo să facă această practică urâtă și pe Windows 7. Este doar pentru a arăta că WPBT nu este chiar necesar - producătorii de PC-uri ar putea avea doar firmware-urile lor să suprascrie fișiere de sistem Windows.

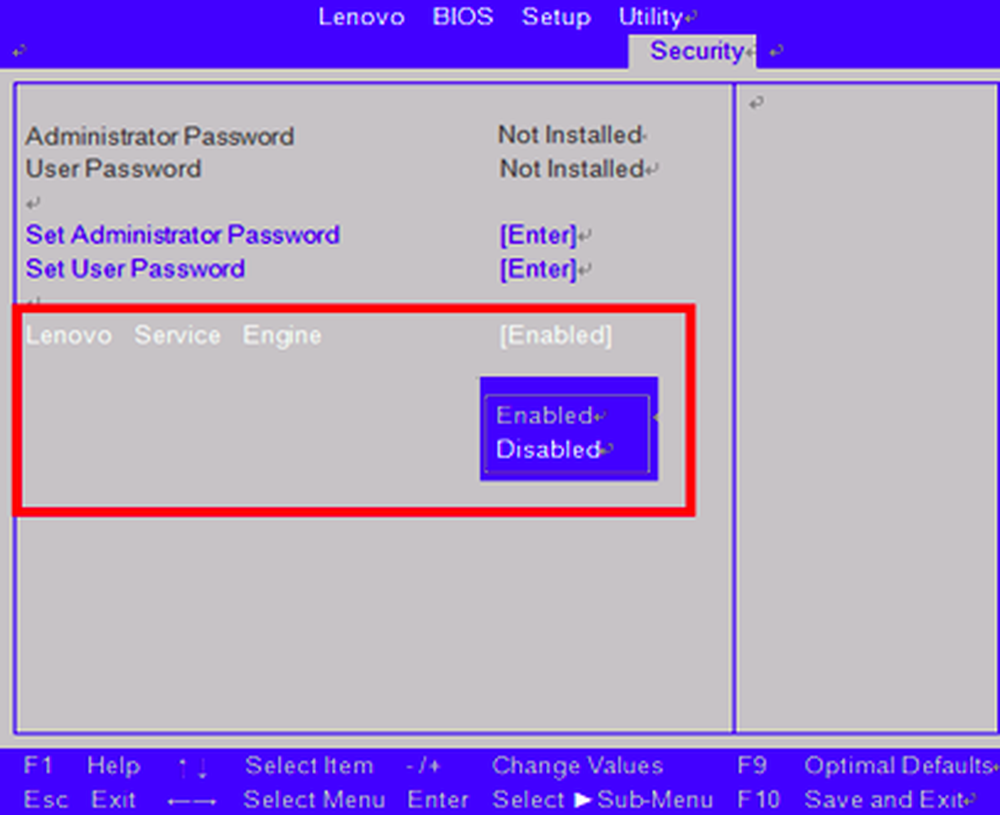

Microsoft și Lenovo au descoperit o vulnerabilitate majoră în ceea ce privește securitatea cu acest lucru care poate fi exploatat, astfel încât Lenovo a încetat din plin să transporte PC-uri cu acest gunoi urât. Lenovo oferă o actualizare care va elimina LSE de la notebook-uri și o actualizare care va elimina LSE de pe PC-uri desktop. Cu toate acestea, acestea nu sunt descărcate și instalate automat, astfel încât multe - probabil cele mai afectate PC-uri Lenovo vor continua să aibă acest junk instalat în firmware-ul lor UEFI.

Aceasta este doar o altă problemă de securitate neplăcută de la producătorul de PC-uri care ne-a adus PC-uri infectate cu Superfish. Nu este clar dacă alți producători de PC-uri au abuzat WPBT într-un mod similar pe unele PC-uri.

Ce spune Microsoft despre acest lucru?

După cum observă Lenovo:

"Microsoft a lansat recent orientări de securitate actualizate cu privire la modul de implementare a acestei caracteristici. Utilizarea Lenovo de către LSE nu este în concordanță cu aceste linii directoare și astfel Lenovo a oprit livrarea modelelor desktop cu acest utilitar și recomandă clienților cu acest utilitar activ să ruleze un utilitar "curat" care elimină fișierele LSE de pe desktop.

Cu alte cuvinte, caracteristica Lenovo LSE care folosește WPBT pentru a descărca junkware de pe Internet a fost permisă în conformitate cu designul și instrucțiunile originale ale Microsoft pentru caracteristica WPBT. Orientările au fost doar rafinate.

Microsoft nu oferă multe informații despre acest lucru. Există doar un singur fișier .docx - nici măcar o pagină web - pe site-ul Microsoft cu informații despre această caracteristică. Puteți afla tot ce doriți să citiți documentul. Aceasta explică rațiunea Microsoft pentru includerea acestei caracteristici, utilizând un software anti-furt persistent ca exemplu:

"Scopul principal al WPBT este să permită software-ului critic să persiste chiar și atunci când sistemul de operare sa schimbat sau a fost reinstalat într-o configurație" curată ". Un caz de utilizare pentru WPBT este de a permite software-ul anti-furt care trebuie să persiste în cazul în care un dispozitiv a fost furat, formatat și reinstalat. În acest scenariu, funcționalitatea WPBT oferă posibilitatea software-ului anti-furt să se reinstaleze în sistemul de operare și să continue să funcționeze conform destinației. "

Această apărare a acestei caracteristici a fost adăugată doar în document după ce Lenovo le-a folosit în alte scopuri.

PC-ul include software-ul WPBT?

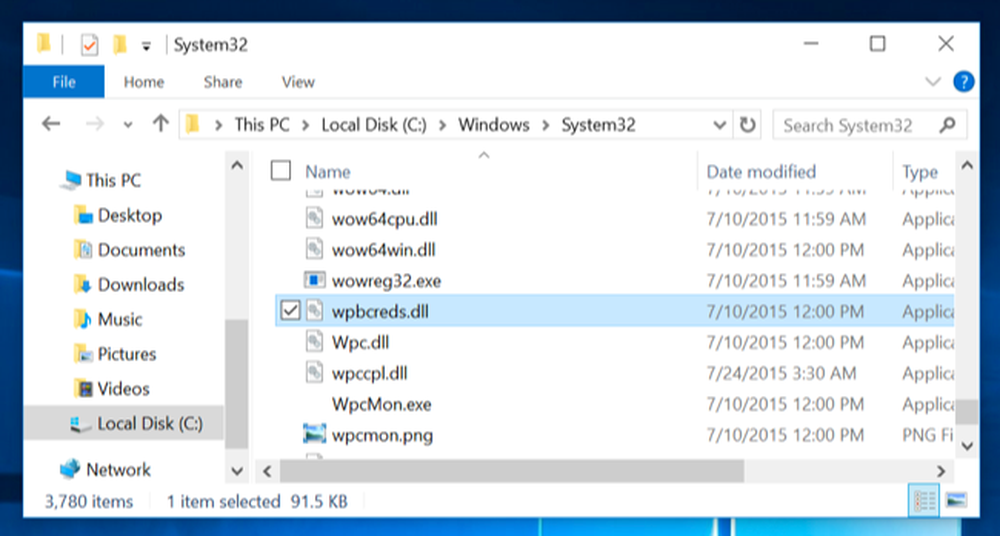

Pe PC-urile care utilizează WPBT, Windows citește datele binare din tabel în firmware-ul UEFI și o copiază într-un fișier numit wpbbin.exe la boot.

Puteți verifica propriul PC pentru a vedea dacă producătorul a inclus software în WPBT. Pentru a afla, deschideți directorul C: \ Windows \ system32 și căutați un fișier numit wpbbin.exe. Fișierul C: \ Windows \ system32 \ wpbbin.exe există numai dacă Windows o copiază din firmware-ul UEFI. Dacă nu este prezent, producătorul PC-ului dvs. nu a folosit WPBT pentru a rula automat software-ul pe PC.

Evitați WPBT și alte programe Junkware

Microsoft a stabilit încă câteva reguli pentru această caracteristică în urma eșecului de securitate iresponsabil al Lenovo. Dar este încurcat că această caracteristică există chiar în primul rând - și mai ales derutantă pe care Microsoft o va furniza producătorilor de PC-uri fără cerințe clare de securitate sau orientări privind utilizarea acestora.

Instrucțiunile revizuite instruiesc OEM-urile pentru a asigura că utilizatorii pot dezactiva această caracteristică dacă nu doresc acest lucru, dar liniile directoare ale Microsoft nu au oprit producătorii de PC-uri de la abuzul de securitate Windows în trecut. Mărturisiți PC-urile de transport maritim Samsung cu Windows Update dezactivate pentru că era mai ușor decât să lucrezi cu Microsoft pentru a vă asigura că driverele corespunzătoare au fost adăugate la Windows Update.

Acesta este un alt exemplu de producători de PC care nu iau în serios securitatea Windows. Dacă intenționați să cumpărați un PC nou Windows, vă recomandăm să cumpărați unul de la Microsoft Store, Microsoft să aibă grijă de aceste PC-uri și să se asigure că nu au software dăunător cum ar fi Superfish Lenovo, Disable_WindowsUpdate.exe de la Samsung, caracteristica Lenovo LSE, și toate celelalte junk pe care le poate primi un PC tipic.

Când am scris acest lucru în trecut, mulți cititori au răspuns că acest lucru nu a fost necesar pentru că ați putea întotdeauna să efectuați doar o instalare curată a Windows pentru a scăpa de orice bloatware. Ei bine, se pare că nu este adevărat - singura modalitate sigură de a obține un PC fără Windows bloatware este din Microsoft Store. Nu ar trebui să fie așa, dar este.

Ceea ce este deosebit de îngrijorător în privința WPBT nu este doar eșecul complet al Lenovo în utilizarea lui pentru a coace vulnerabilitățile de securitate și junkware în instalările curate ale Windows. Ceea ce este deosebit de îngrijorător este faptul că Microsoft furnizează astfel de caracteristici producătorilor de PC - în special fără limitări sau îndrumări corespunzătoare.

De asemenea, a durat câțiva ani înainte ca această caracteristică să fi fost observată chiar și în lumea tehnologică mai largă și acest lucru sa datorat doar unei vulnerabilități de securitate neplăcute. Cine știe ce alte caracteristici urâte sunt coapte în Windows pentru producătorii de PC-uri să abuzeze. Producătorii de PC-uri trag reputația Windows prin muck, iar Microsoft trebuie să-i subordoneze.

Credit de imagine: Cory M. Grenier pe Flickr