Dacă cumpăr un computer cu Windows 8 și boot securizat pot instala încă Linux?

Noul sistem UEFI Secure Boot din Windows 8 a provocat mai mult decât o parte echitabilă a confuziei, în special în rândul celor de tip dual booters. Citiți-ne pe măsură ce clarificăm concepțiile greșite despre boot-ul dual cu Windows 8 și Linux.

Sesiunea de întrebări și răspunsuri din ziua de astăzi vine de la amabilitatea SuperUser - o subdiviziune a Stack Exchange, o grupare bazată pe comunitate a site-urilor web Q & A.

Intrebarea

Cititorul super-utilizator Harsha K este curios de noul sistem UEFI. El scrie:

Am auzit multe despre modul în care Microsoft implementează UEFI Secure Boot în Windows 8. Se pare că împiedică lansarea de bootloadere "neautorizate" să ruleze pe computer, pentru a preveni malware-ul. Există o campanie de către Fundația pentru Software Liber împotriva unei încărcări sigure și mulți oameni au spus online că Microsoft este "o apucare de putere" pentru a "elimina sistemele de operare gratuite".

Dacă primesc un computer care are preinstalat Windows 8 și Secure Boot, voi putea să instalez Linux (sau alt sistem de operare) mai târziu? Sau un computer cu Secure Boot funcționează numai cu Windows?

Deci, care este afacerea? Sunt dubii dubioși cu adevărat norocoși?

Răspunsul

Contribuitorul SuperUser Nathan Hinkle oferă o imagine de ansamblu fantastică a ceea ce UEFI este și nu este:

Mai întâi de toate, răspunsul simplu la întrebarea dvs.:

- Dacă aveți o tabletă ARM care rulează Windows RT (cum ar fi Surface RT sau Asus Vivo RT), apoi nu veți putea să dezactivați Boot Secure sau să instalați alte sisteme de operare. Ca multe alte comprimate ARM, aceste dispozitive vor numai rulați sistemul de operare cu care vin.

- Dacă aveți un computer non-ARM care rulează Windows 8 (cum ar fi Surface Pro sau oricare dintre nenumăratele ultrabook-uri, desktop-uri și tablete cu procesor x86-64), apoi puteți dezactiva complet Boot-ul securizat, sau puteți instala propriile taste și semnați propriul bootloader. Oricum, puteți instala un sistem de operare terță parte ca un distribuitor Linux sau FreeBSD sau DOS sau orice vă plac.

Acum, cu privire la detaliile cu privire la modul în care funcționează întregul lucru securizat de boot: Există o mulțime de dezinformări despre Secure Boot, în special de la Fundația pentru Software Liber și grupuri similare. Acest lucru a făcut dificilă găsirea de informații despre ceea ce face Secure Boot, așa că voi încerca tot ce pot pentru a-mi explica. Rețineți că nu am nici o experiență personală cu dezvoltarea unor sisteme de boot securizate sau ceva de genul acesta; acesta este exact ceea ce am învățat de la citirea online.

Pentru inceput, Secure Boot este nu ceva cu care Microsoft a venit. Sunt primii care o implementează pe scară largă, dar nu au inventat-o. Este parte a caietului de sarcini UEFI, care este, în principiu, un înlocuitor mai nou pentru vechiul BIOS pe care probabil îl folosiți. UEFI este în esență software-ul care vorbește între OS și hardware. Standardele UEFI sunt create de un grup numit "Forum UEFI", format din reprezentanți ai industriei de calcul, inclusiv Microsoft, Apple, Intel, AMD și câțiva producători de calculatoare.

Al doilea punct cel mai important, având activat Secure Boot pe un computer nu înseamnă că computerul nu poate porni niciodată alt sistem de operare. De fapt, cerințele Microsoft de certificare a hardware-ului Microsoft specifică faptul că pentru sistemele non-ARM trebuie să puteți să dezactivați Secure Boot și să schimbați cheile (pentru a permite alte sisteme). Mai multe despre asta mai târziu.

Ce face Secure Boot?

În esență, previne ca malware-ul să atace calculatorul dvs. prin secvența de boot. Malware-ul care intră prin bootloader poate fi foarte greu de detectat și oprit deoarece poate infiltra funcțiile de nivel scăzut ale sistemului de operare, menținându-l invizibil pentru software-ul antivirus. Tot ceea ce face Secure Boot într-adevăr este că verifică dacă bootloader-ul este dintr-o sursă de încredere și că nu a fost manipulat. Gândiți-vă cum ar fi capacele pop-up pe sticle care spun "nu se deschide dacă se ridică capacul sau sigiliul a fost manipulat".

La cel mai înalt nivel de protecție, aveți cheia de platformă (PK). Există numai un singur PK pe orice sistem și este instalat de OEM în timpul procesului de fabricație. Această cheie este utilizată pentru protejarea bazei de date KEK. Baza de date KEK deține chei de schimb cheie, care sunt utilizate pentru a modifica celelalte baze de date securizate de boot. Pot exista mai multe KEK-uri. Există apoi un al treilea nivel: baza de date autorizată (db) și interfața interzisă (dbx). Acestea conțin informații despre autorități de certificare, chei criptografice suplimentare și imagini ale dispozitivelor UEFI pentru a permite sau bloca, respectiv. Pentru a permite unui bootloader să ruleze, trebuie să fie semnat criptografic cu o cheie este în db, și nu este în dbx.

Imagine din clădire Windows 8: Protejarea mediului pre-OS cu UEFI

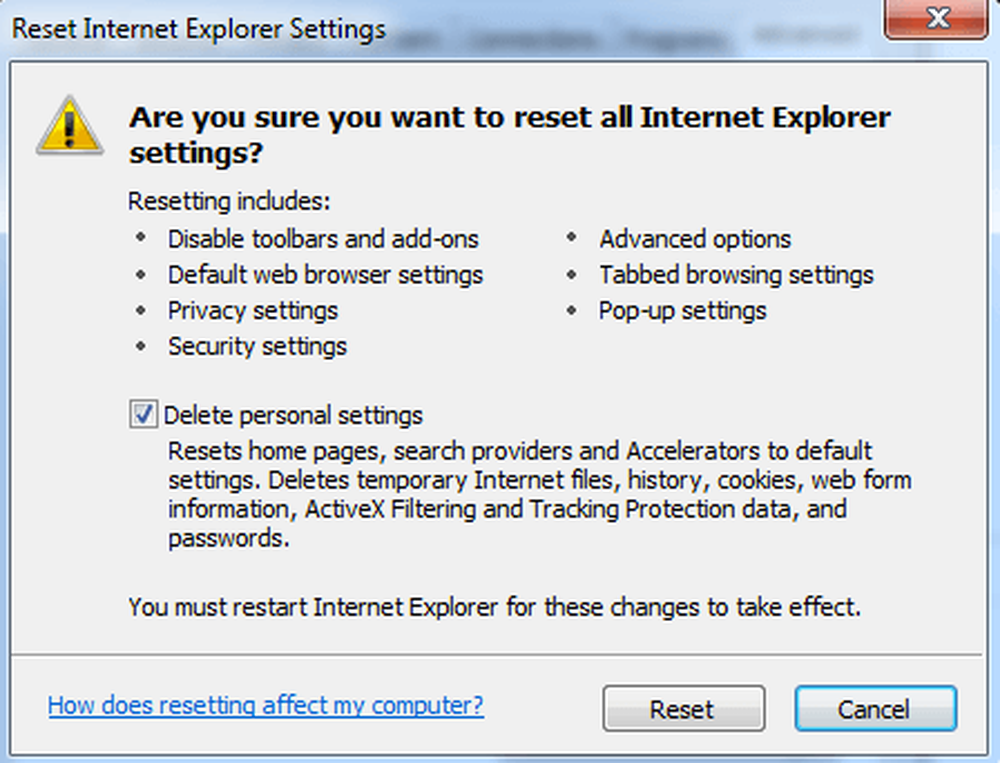

Cum funcționează acest lucru pe un sistem Windows 8 certificat în lumea reală

OEM generează propriul PK, iar Microsoft furnizează un KEK pe care OEM trebuie să îl preîncărcați în baza de date KEK. Microsoft semnează apoi Bootloader-ul Windows 8 și folosește KEK pentru a pune această semnătură în baza de date autorizată. Atunci când UEFI pornește computerul, verifică PK, verifică KEK-ul Microsoft și apoi verifică bootloader-ul. Dacă totul arată bine, atunci sistemul de operare poate porni.

Imagine din clădire Windows 8: Protejarea mediului pre-OS cu UEFIUnde provin OS-uri terțe, cum ar fi Linux??

În primul rând, orice distribuție Linux ar putea alege să genereze un KEK și să ceară producătorilor de echipamente originale să o includă în baza de date KEK în mod implicit. Acestea ar avea apoi la fel de mult control asupra procesului de boot ca Microsoft. Problemele cu acest lucru, după cum explică Matthew Garrett de la Fedora, sunt: a) ar fi dificil să se includă toți producătorii de PC-uri pentru a include cheia Fedora și b) ar fi incorect față de alte distribuții Linux, deoarece cheia lor nu ar fi inclusă , deoarece distribuțiile mai mici nu au atâtea parteneriate OEM.

Ceea ce Fedora a ales să facă (și celelalte distrugeri sunt următorul exemplu) este să utilizeze serviciile de semnare ale Microsoft. Acest scenariu necesită plata a 99 USD către Verisign (Autoritatea de Certificare folosită de Microsoft) și permite dezvoltatorilor să-și semneze bootloader-ul utilizând KEK-ul Microsoft. Deoarece KEK Microsoft va fi deja la majoritatea calculatoarelor, acest lucru le permite să semneze bootloader-ul lor pentru a utiliza Secure Boot, fără a solicita KEK-ul propriu. Se încheie prin a fi mai compatibil cu mai multe computere și costă mai puțin în general decât să se stabilească propriul sistem de semnare și distribuție cheie. Există mai multe detalii despre cum va funcționa acest lucru (folosind GRUB, module Kernel semnate și alte informații tehnice) în postarea de mai sus pe care o recomand, dacă vă interesează acest lucru.

Să presupunem că nu doriți să vă ocupați de hassle-ul de a vă înscrie pentru sistemul Microsoft, sau nu doriți să plătiți 99 $, sau pur și simplu aveți o părere împotriva marilor corporații care încep cu un M. Există o altă opțiune de a utiliza în continuare Boot Secure și să executați un alt sistem de operare decât Windows. Certificarea hardware a Microsoft necesită OEM-urile permit utilizatorilor să intre în sistemul lor în modul "personalizat" al UEFI, unde pot modifica manual bazele de date Secure Boot și PK. Sistemul poate fi introdus în modul de configurare UEFI, unde utilizatorul poate chiar să-și specifice propriul PK și să semneze propriile bootloadere.

În plus, cerințele proprii de certificare ale Microsoft obligă OEM-urile să includă o metodă de dezactivare a sistemului de boot securizat pe sisteme non-ARM. Puteți dezactiva Boot-ul securizat! Singurele sisteme în care nu puteți dezactiva boot-ul securizat sunt sistemele ARM care rulează Windows RT, care funcționează mai asemănător cu iPad-ul, unde nu puteți încărca OS-uri personalizate. Deși aș dori să fie posibilă schimbarea sistemului de operare pe dispozitivele ARM, este corect să spunem că Microsoft urmărește standardul industrial în ceea ce privește tabletele.

Boot-ul sigur nu este în mod inerent rău?

Așa cum vă puteți imagina, Secure Boot nu este rău și nu este limitat doar la utilizarea cu Windows. Motivul pentru care FSF și alții sunt atât de supărați în legătură cu acest lucru este pentru că adaugă pași suplimentari pentru utilizarea unui sistem de operare terț. Linux distros ar putea să nu plătească să utilizeze cheia Microsoft, dar este cel mai simplu și mai eficient mod de a obține Secure Boot pentru Linux. Din fericire, este ușor să dezactivați funcția Secure Boot și este posibil să adăugați alte chei, evitând astfel nevoia de a trata Microsoft.

Având în vedere cantitatea de malware din ce în ce mai avansată, Secure Boot pare o idee rezonabilă. Nu este vorba de un complot rău pentru a prelua lumea și este mult mai puțin înfricoșător decât unii specialiști în software-ul liber vă vor face să credeți.

Citire suplimentară:

- Cerințe de certificare hardware Microsoft

- Construirea Windows 8: Protejarea mediului pre-OS cu UEFI

- Prezentare Microsoft cu privire la implementarea și gestionarea cheilor de tip Secure Boot

- Implementarea sistemului UEFI Secure Boot în Fedora

- Întreținere sigură pentru Boogle TechNet

- Articol Wikipedia despre UEFI

TL; DR: Secure boot previne malware-ul de la infectarea sistemului la un nivel scăzut, nedetectabil în timpul boot-ului. Oricine poate crea cheile necesare pentru a funcționa, dar e greu să convingi producătorii de computere să distribuie ta cheie pentru toată lumea, astfel încât să puteți alege alternativ să plătiți Verisign să utilizeze cheia Microsoft pentru a semna încărcătoarele dvs. de bootloader și a le face să funcționeze. De asemenea, puteți dezactiva funcția Secure Boot orice non-ARM calculator.

Ultimul gând, în ceea ce privește campania FSF împotriva încălțămintei securizate: Unele dintre preocupările lor (și anume ceea ce face Mai tare pentru a instala sisteme de operare gratuite) sunt valabile până la un punct. Spunând că restricțiile vor "împiedica pe oricine să pornească orice altceva decât pe Windows" este, în mod evident, fals, din motivele ilustrate mai sus. Campania împotriva UEFI / Secure Boot ca tehnologie este de scurtă durată, este dezinformată și este puțin probabil să fie eficientă oricum. Este mai important să se asigure că producătorii respectă cerințele Microsoft pentru a permite utilizatorilor să dezactiveze funcția Secure Boot sau să schimbe cheile dacă doresc acest lucru.

Aveți ceva de adăugat la explicație? Sunați în comentariile. Doriți să citiți mai multe răspunsuri de la alți utilizatori de tehnologie Stack Exchange? Check out discuția completă aici.